Et si vous testiez les solutions d’Altospam?

Des milliers de DSI, RSSI et Responsables Informatiques nous font déjà confiance pour la protection de leur e-mails contre le phishing, spear phishing, ransomware, …

Certains firewalls modernes intègrent des fonctions de contrôle du flux SMTP. Lorsqu’ils détectent ce qu’ils perçoivent comme des anomalies, ces équipements coupent la connexion, à la différence d’un serveur de messagerie qui renverrait un message d’erreur explicite, justifiant la non-réception. Cette façon de faire n’est pas opportune, elle ne respecte pas la RFC 2321 et crée des blocages intempestifs en générant des erreurs pendant la communications SMTP. Voici le type de messages d’erreur que nous pourrons avoir:

SMTP timeout from remote mail server after sending data block SMTP timeout after end of data SMTP timeout after initial connection

Ces systèmes de contrôle intégrés dans certains firewalls comme Cisco ASA et Stormshield génèrent ainsi des faux-positifs. Plutôt que de générer un code de rejet SMTP, le flux SMTP est simplement interrompu, tout comme la connexion dans son ensemble. Lorsque la rupture intervient « after end of data » ou « after sending data block », à la suite du transfert d’une partie ou de l’ensemble des données donc, la raison du blocage se trouve probablement dans le contenu même du message ou dans une pièce jointe. A l’inverse « after initial connection » indique une coupure lors du début du dialogue SMTP, à la suite du « HELO », « MAIL FROM » ou « RCPT TO ». C’est la plupart du temps à cause d’un expéditeur ou un destinataire interdit ou mal configuré. Cela peut concerner aussi bien l’adresse de messagerie elle-même que le domaine complet ou l’adresse IP des serveurs impliqués.

Pour éviter la génération de ces faux-positifs et éviter un blocage intempestif de messages, il est indispensable de désactiver ces contrôles. Pour vous accompagner dans cette démarche, nous allons vous expliquer la procédure pour paramétrer deux des solutions les plus répandues utilisant ce type de mécanisme : StormShield SN et Cisco PIX/ASA.

Le Cisco PIX (ou ASA, la nouvelle version équivalente au niveau logiciel) intègre une fonctionnalité nommée MailGuard. C’est en réalité un proxy SMTP qui analyse le flux SMTP et travaille donc au niveau du protocole (couche OSI 7).

Le Cisco PIX (ou ASA, la nouvelle version équivalente au niveau logiciel) intègre une fonctionnalité nommée MailGuard. C’est en réalité un proxy SMTP qui analyse le flux SMTP et travaille donc au niveau du protocole (couche OSI 7).

Il a quelques fonctions spécifiques, en particulier, il restreint le champ d’application du protocole SMTP à ses 7 commandes principales. Exit donc toutes les commandes ESMTP (Extended SMTP, une extension au protocole) régulièrement utilisées par les serveurs de messagerie récents (par exemple « SIZE » qui permet d’indiquer la taille d’un message avant l’envoi et donc de limiter le trafic venant des messages hors quota). Une autre de ces spécificités est qu’il masque la bannière SMTP. Cette information est la première réponse du serveur lors d’une connexion SMTP.

Cisco étant, à notre connaissance, le seul à cacher cette information de banner, il permet à un éventuel assaillant d’identifier la gamme de firewall utilisé, ce qui pourrait être préjudiciable.

Notons enfin que le traitement des messages et le contrôle de la validité du protocole sont consommateurs des ressources du firewall, pour un processus que nous estimons être déjà effectué par nos systèmes.

Pour désactiver MailGuard, vous devez être connecté et loggé à la console Cisco, puis taper :

- configure terminal - no fixup protocol smtp 25 - write memory

Redémarrer ou recharger le firewall pour prendre en compte ses modifications.

Sur les solutions Stormshield (ou Netasq / Arkoon), les contrôles sont un peu plus complexes à désactiver.

Premier point, suivant votre configuration, les paramétrages sont à faire en Politique globale (si vous avez plusieurs firewalls et/ou que vous utilisez la console d’administration SMC) ou locale.

Dans « Politique de sécurité », sélectionnez « Filtrage et NAT », dans la ligne autorisant le contact avec nos serveurs, indiquez « Firewall » dans le champ « Inspection de sécurité ». Ceci désactive l’inspection du contenu des paquets, le filtrage se restreint au niveau IP.

Puis dans la section « Protection applicative », catégorie « Alarmes », plusieurs règles sont à autoriser :

– smtp:122 – Caractères invalides dans l’entête SMTP

– smtp:217 – Débordement dans le protocole SMTP

– smtp:219 – Ligne de commande ou réponse SMTP vide

– smtp:223 – Commande SMTP non supportée par le serveur

– smtp:231 – Entête Subject SMTP contient des caractères non-ASCII

Ces alarmes servent à sécuriser l’accès à votre serveur de messagerie. Nous estimons que ces protections sont déjà offertes par la solution Altospam et ne peuvent que générer des faux-positifs et compliquer la recherche de blocage en cas de problème de réception.

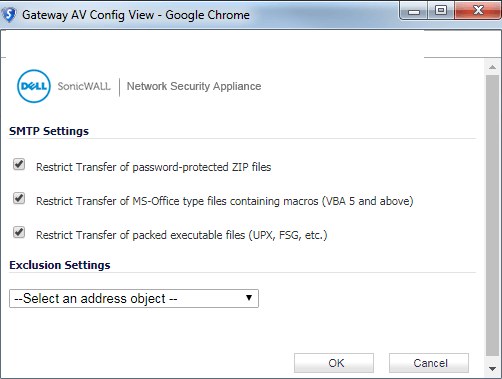

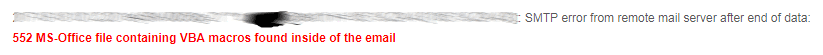

Les solutions Dell Sonicwall intègre nativement un antivirus qui surveille les flux HTTP mais aussi SMTP. Celui-ci bloque le certains types de fichiers ou contenus et risque de vous générer des erreurs lors de la livraison des messages.

Et si vous testiez les solutions d’Altospam?

Des milliers de DSI, RSSI et Responsables Informatiques nous font déjà confiance pour la protection de leur e-mails contre le phishing, spear phishing, ransomware, …